漏洞描述

Kibana 是开源的分析和可视化平台,与 Elasticsearch 协同工作。

受影响版本中由于 child_process.js 类未对用户可控的 Javascript 对象有效过滤从而存在原型污染漏洞,具有访问Kibana的机器学习和报警连接器功能,以及对内部机器学习索引的写权限的攻击者可利用该漏洞远程执行任意代码。

受影响的环境包括自管理的Kibana安装实例、自管理的Kibana Docker镜像、Elastic Cloud、Elastic Cloud Enterprise(ECE)、以及Elastic Cloud on Kubernetes(ECK),由于会被Seccomp-BPF和AppArmor配置阻止逃逸,漏洞的利用在docker和云环境中影响有限。

| 漏洞名称 | Kibana 存在原型污染漏洞 |

|---|---|

| 漏洞类型 | 原型污染 |

| 发现时间 | 2024-08-06 |

| 漏洞影响广度 | - |

| MPS编号 | MPS-ny0v-1jxb |

| CVE编号 | CVE-2024-37287 |

| CNVD编号 | - |

影响范围

kibana@[8.0.0, 8.14.2)

kibana@[7.0.0, 7.17.23)

修复方案

将组件 kibana 升级至 8.14.2 及以上版本

将组件 kibana 升级至 7.17.23 及以上版本

参考链接

https://www.oscs1024.com/hd/MPS-ny0v-1jxb

https://discuss.elastic.co/t/kibana-8-14-2-7-17-23-security-update-esa-2024-22/364424

https://github.com/elastic/kibana/commit/d931262c0ab99c1fddf84aecab84e8ee55f1ee25

https://nvd.nist.gov/vuln/detail/CVE-2024-37287

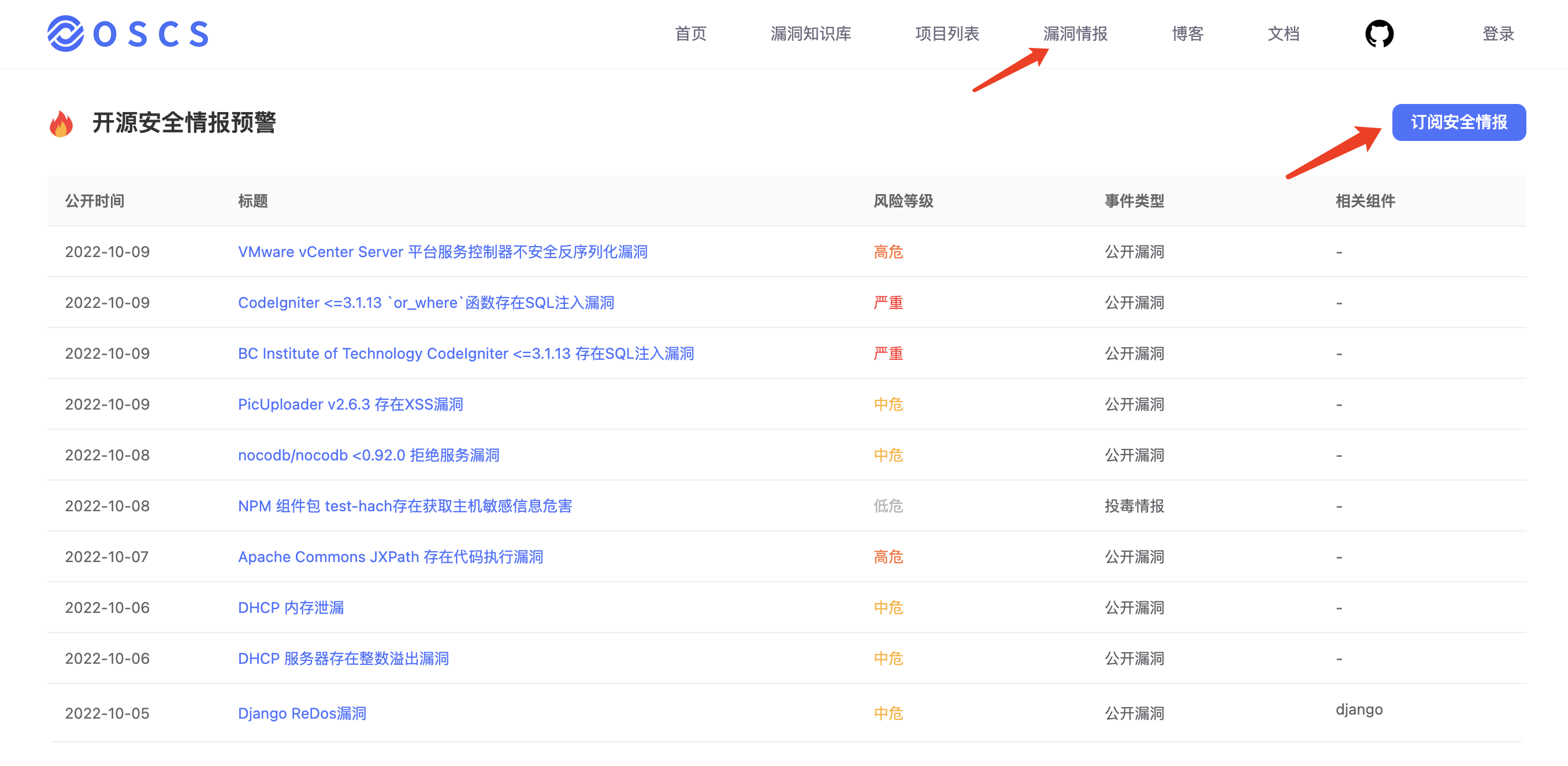

免费情报订阅&代码安全检测

OSCS是国内首个开源软件供应链安全社区,社区联合开发者帮助全球顶级开源项目解决安全问题,并提供实时的安全漏洞情报,同时提供专业的代码安全检测工具为开发者免费使用。社区开发者可以通过配置飞书、钉钉、企业微信机器人获取一手的情报。

免费代码安全检测工具: https://www.murphysec.com/?src=osc

免费情报订阅: https://www.oscs1024.com/cm/?src=osc

具体订阅方式详见: https://www.oscs1024.com/docs/vuln-warning/intro/?src=osc